Что нужно чтобы защититься от 152 фз

В 2013 году 9709 физических лиц пожаловались на нарушение их прав на защиту Персональных данных по федеральному закону №152. Роскомнадзор провёл 2418 проверок и 4125 дел передал в суд. Компании были оштрафованы суммарно на 6,5 миллионов рублей. На устранение нарушений было потрачено во много раз больше. Как подготовиться к проверке и защититься от штрафов? Вам поможет онлайн-сервис Защита персональных данных.

Закон, обязывающий компании размещать персональные данные россиян на серверах на территории РФ, наделал шума. Как этот закон повлияет на бизнес? Что же будет с сервисами, которыми мы сегодня пользуемся?

Принятый закон «О внесении изменений в отдельные законодательные акты Российской Федерации (в части уточнения порядка обработки персональных данных в информационно-телекоммуникационных сетях)» затрагивает не только Федеральный закон №152 «О персональных данных» о местах хранения баз данных с персональными данными россиян, но и другие аспекты, относящиеся к законодательству о персональных данных.

В 152-ФЗ изменения коснулись ст. 18 «Обязанности оператора при сборе персональных данных» (оператор при сборе персональных данных россиян, в том числе через интернет, должен хранить их в базах данных, расположенных на территории РФ), а также ст. 22 «Уведомление об обработке персональных данных» (о том, что нужно уведомлять контролирующий орган Роскомнадзор о месте хранения баз данных).

Также в принятом законе Роскомнадзор наделяется полномочиями вести реестр нарушителей прав субъектов персональных данных, ограничивать доступ к информации, обрабатываемой с нарушением законодательства о персональных данных, возможностью блокировать ресурсы. И, нужно сказать, что формально контролирующий орган уже наделен таким правом по 139-ФЗ. Например, 8 июля Роскомнадзором был заблокирован сайт telkniga.com с номерами сотовых телефонов россиян.

На кого повлияет закон о хранении персональных данных на территории РФ?

Прежде всего, закон должен коснуться крупных российских компаний, хранящих персональные данные за границей. Им необходимо будет переносить свои дата-центры на территорию России, что потребует больших финансовых затрат. Ведь хостинг на зарубежных ресурсах значительно дешевле. Поэтому можно предположить, что некоторые компании захотят сэкономить и попытаться обойти закон. Например, создавать копии лишь части базы данных и продолжать хранить основную базу за границей. Технически очень сложно определить, что данные хранятся не на территории России. Отсюда возникает вопрос, каким образом контролирующий орган будет отслеживать выполнение закона, это кажется нетривиальной задачей. Но многие российские компании, для которых важен имидж, которые стремятся соблюсти все требования законодательства, будут размещать базы данных на территории нашей страны.

Рассмотрим, на кого еще может распространяться принятый закон. Согласно 152-ФЗ, законодательство о персональных данных распространяется на российских операторов и, в соответствии с разъяснениями Роскомнадзора , на представительства иностранных юридических лиц, ведущих свою деятельность на территории РФ. То есть на иностранные компании, осуществляющие сбор персональных данных россиян, в том числе с помощью информационно-телекоммуникационной сети «Интернет», действие 152-ФЗ не распространяется.

Если же взять какой-нибудь отель в Турции, на сайте которого происходит сбор персональных данных россиян, то доступ к нему будет ограничен из-за несоблюдения требований нашего законодательства. Но одно дело, когда это касается сайта какого-то небольшого отеля, а другое — когда речь идет о сайте крупной компании. Отелю для выполнения российского законодательства не имеет смысла переносить базу данных на территорию РФ с рациональной точки зрения, так как для него это будут слишком большие финансовые затраты. Но такие корпорации, как Microsoft, IBM, EMC и многие другие, захотят продолжить работать на российском рынке и постараются сохранить клиентов, создавая дата-центры или арендуя уже существующие. И в этом можно увидеть положительный момент: создание дата-центров на территории России повлечет развитие отечественной IT-индустрии.

Как изменится контроль над обработкой персональных данных?

Подписанный закон также вносит изменения в Федеральный закон №294 «О защите прав юридических лиц и индивидуальных предпринимателей при осуществлении государственного контроля (надзора) и муниципального контроля» , выводя из-под действия этого закона контроль и надзор за обработкой персональных данных, за соблюдением требований в связи с распространением информации в информационно-телекоммуникационной сети «Интернет». Это значит, что если сейчас Роскомнадзор может прийти в компанию с проверкой только один раз в три года (это регулируется 294-ФЗ), то c вступлением закона в силу с 1 сентября 2016 года он может делать это в любой момент. При этом станет необязательной публикация Роскомнадзором плана проверок на следующий год, и, следовательно, компании даже не будут знать, когда к ним придут с проверкой. Для обычных компаний малого и среднего бизнеса это изменение более существенно по сравнению с изменениями, касающимися хранения персональных данных на территории России.

Отношение Операторов персональных данных к требованиям законодательства разнообразно. Кто-то предпочитает ничего не делать, не подавать уведомление об обработке ПДн в Роскомнадзор и надеяться, что вопросы контроля обработки ПДн его не коснутся. Кто-то отдает вопросы защиты информации полностью на откуп сторонним организациям. Кто-то находит шаблонные комплекты организационно-распорядительных документов в общедоступных источниках, корректирует их, распечатывает и на этом останавливается. Каждый из этих подходов имеет свои недостатки.

Бездействие Оператора не спасает его от плановых или внеплановых (например, организованных по жалобе субъекта ПДн) проверок контролирующих органов. На фоне новостей о постоянно растущих штрафах за нарушения требований обработки ПДн такой подход выглядит малопривлекательным.

При полной передаче вопросов защиты информации на аутсорсинг появляется риск значительно переплатить. Это часто выливается в покупку дорогостоящих средств защиты информации с избыточной и не всегда востребованной функциональностью. Кроме того, созданная и внедренная система защиты без поддержки пользователей и администраторов Оператора в какой-то момент перестает быть актуальной. Ведь система защиты — это не только реализация технических мер и средств, а еще и организационные мероприятия, направленные на выработку сотрудниками Оператора норм и правил корректного отношения к защищаемой информации.

Шаблонные комплекты из сети позволяют создать лишь видимость защиты информации, при этом информационные системы фактически остаются уязвимы и подвержены угрозам.

Мы предлагаем синтетическую концепцию, когда уполномоченное лицо Оператора самостоятельно проходит определенные шаги построения системы защиты. А на этапе технической реализации системы защиты возможно привлечение специализированных организаций.

Такой подход позволяет уполномоченным лицам Оператора лучше понять существующие процессы обработки информации, включить в работу всех заинтересованных лиц и в результате получить эффективную систему защиты информации. Рассмотрим подход подробнее.

Нормативная база

Каждый оператор, приступая к работе, задается вопросом — с чего начать? Определимся с нормативной базой, на которую будем опираться.

- Приказ Федеральной службы безопасности Российской Федерации от 10.07.2014 № 378 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств криптографической защиты информации, необходимых для выполнения установленных Правительством Российской Федерации требований к защите персональных данных для каждого из уровней защищенности».

Разберем порядок действий на отдельно взятой информационной системе.

ГИС или не ГИС

Сначала необходимо понять, относится ли рассматриваемая система к государственным информационным системам (ГИС) или нет. От этого будет зависеть подход к защите. Как определить, ГИС перед нами или нет, описано в отдельной .

Актуальные угрозы ИБ

Необходимо определить, какие угрозы ИБ актуальны для рассматриваемой информационной системы. Определение актуальных угроз производится в соответствии с «Методикой определения актуальных угроз безопасности персональных данных». В общем случае алгоритм выглядит так:

- По совокупности ответов на ряд первичных вопросов делается вывод об исходной защищенности информационной системы.

- Формируется перечень рассматриваемых угроз на основании «Базовой модели угроз безопасности персональных данных» и Банка данных угроз безопасности информации (см. выше). Для каждой угрозы экспертным путем определяется вероятность реализации.

- На основании вероятности реализации и уровня исходной защищенности определяется коэффициент реализуемости для каждой угрозы.

- Для каждой угрозы экспертным путем определяется показатель опасности для ИС и Оператора.

- На основании показателей реализуемости и опасности делается вывод об актуальности для каждой угрозы. Формируется перечень актуальных угроз.

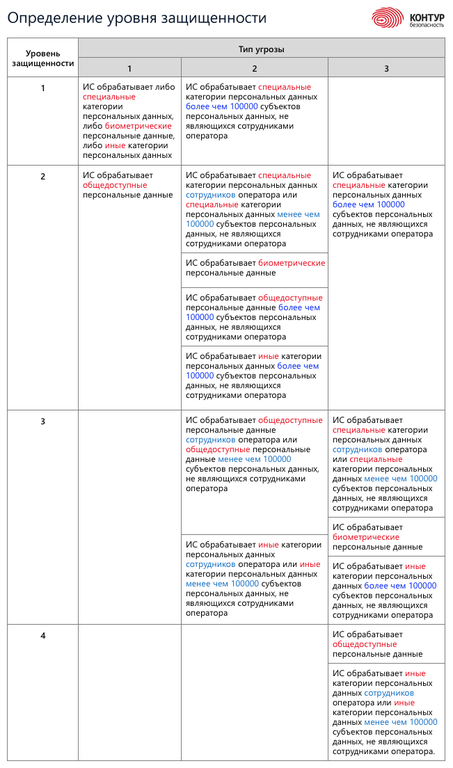

Уровень защищенности ИСПДн

Необходимо определить, к какому типу относятся актуальные угрозы. Существуют три типа угроз:

- связанные с наличием недекларированных возможностей в системном программном обеспечении;

- связанные с наличием недекларированных возможностей в прикладном программном обеспечении;

- не связанные с наличием недекларированных возможностей в системном и прикладном программном обеспечении.

Рассматриваем каждую угрозу в отдельности. Определяем, к какому максимальному типу они относятся.

Следующим шагом необходимо определить категорию обрабатываемых данных. Существуют следующие категории персональных данных:

- специальные;

- биометрические;

- общедоступные;

- иные.

В одной ИС могут обрабатываться несколько категорий персональных данных. Подробное определение категорий дано в № 152-ФЗ.

Необходимо определить объем обрабатываемых ПДн. Здесь возможны 3 вариации:

- до 100 тысяч;

- более 100 тысяч;

- ПДн сотрудников Оператора (без привязки по объему).

На основании типа угроз, категории ПДн и объема ПДн делается вывод об уровне защищенности системы в соответствии с постановлением Правительства № 1119.

Для Определения УЗ можно воспользоваться специальной таблицей:

Класс ГИС

Если рассматриваемая система относится к ГИС, необходимо определить ее класс в соответствии с приказом ФСТЭК № 17 от 11.02.2013.

Для этого определяются дополнительные к предыдущему разделу показатели:

- Масштаб ГИС. Может быть федеральным, региональным и объектовым. Критерии определения зафиксированы в приказе ФСТЭК №17.

- Уровень значимости информации — определяется степенью возможного ущерба Оператора от нарушения конфиденциальности, целостности или доступности информации. Имеет три значения по убыванию значимости — УЗ1, УЗ2, УЗ3. Определяется экспертным путем. Критерии определения зафиксированы в приказе ФСТЭК № 17.

На основании уровня значимости и масштаба ИС делается вывод о классе ГИС.

Базовый набор мер

После определения уровня защищенности и класса (для ГИС) нужно перейти к формированию общего перечня требований и мер, которые необходимо обеспечить в ИС.

Для ИСПДн требования формируются в соответствии с определенным уровнем защищенности на основании № 152-ФЗ, постановления Правительства № 1119, приказа ФСБ РФ № 378 и приказа ФСТЭК № 21.

Для ГИС, помимо требований, необходимых для ИСПДн, дополнительно добавляются требования приказа ФСТЭК № 17.

В результате должен быть сформирован общий перечень требований и мер, которые необходимо обеспечить в ИС. Назовем его базовый набор мер.

Адаптированный набор мер

Следующим шагом является анализ полученного базового набора мер и его актуализация. То есть удаление из него всех мер, несвойственных рассматриваемой информационной системе. Например, удаляем меру «Защита беспроводных сетей», если беспроводные технологии в ИС не применяются. В итоге получаем адаптированный базовый набор мер .

Дополненный набор мер

Исследуем адаптированный базовый набор мер и соотносим его с перечнем актуальных угроз ИБ. В случае если ни одна мера не закрывает отдельную актуальную угрозу, дополняем набор дополнительными мерами. В результате все актуальные угрозы должны быть закрыты мерами ИБ из набора мер. На выходе получаем дополненный адаптированный базовый набор мер .

Система защиты информации

В соответствии с полученным набором мер осуществляется выбор технических средств защиты или организационных мероприятий, направленных на выполнение мер. Происходит формирование проекта системы защиты информации.

Для ИСПДн сертифицированные средства защиты информации применяются для закрытия актуальных угроз ИБ.

Для ГИС применяются только сертифицированные средства защиты информации.

Реализуется внедрение системы защиты по созданному проекту. Внедряются организационные меры и технические средства защиты. Разрабатываются политики, положения, инструкции, которые внедряются в процессы обработки информации. Устанавливаются, настраиваются и вводятся в эксплуатацию средства защиты информации. На этом этапе привлекаются специализированные организации, оказывающие соответствующие услуги. При самостоятельном внедрении ознакомьтесь с типичными ошибками при построении СЗПДН .

Аттестация

После введения системы защиты в эксплуатацию проводится оценка соответствия принятых мер требованиям законодательства.

Для ИСПДн оценка соответствия в форме аттестации не обязательна. Достаточным является проведение испытаний на соответствие требованиям безопасности с выдачей заключения. Испытания могут быть проведены оператором как самостоятельно, так и с привлечением специализированных организаций.

Для ГИС оценка соответствия в форме аттестации является обязательной процедурой. Для аттестации по требованиям безопасности информации необходимо привлечение специализированной организации, уполномоченной на данную деятельность.

Что в итоге

В результате данного подхода получаем систему защиты информации. Как видим, привлечение специализированных организаций происходит только на заключительных этапах. Данный подход позволяет сэкономить организациям значительные средства, так как основную часть работ они выполняют самостоятельно.

Кроме того, последовательно выполняя шаги, уполномоченные лица Операторов напрямую участвуют в работе по защите ИС, что должно положительно сказаться на эффективности полученной системы защиты информации.

А что потом?

Система защиты информации внедрена и принята в эксплуатацию. Можно ли успокоиться и забыть о ней? Конечно нет. Мир информационных систем и технологий очень изменчив. Технологии развиваются и совершенствуются, изменяются информационные системы. Возможно, через какое-то время угрозы ИБ, которые не были актуальны при проектировании системы защиты, станут актуальны. Для поддержания системы защиты информации в рабочем состоянии рекомендуем проводить аудит информационной безопасности не реже одного раза в год, привлекая для этого специалистов — либо собственными силами.

Удачи на пути создания собственной эффективной системы защиты информации.

Станислав Шиляев , руководитель проектов по информационной безопасности компании «СКБ Контур»

На текущий момент штраф 5000, а к лету вырастет до 30 000. Но даже 5 можно потратить лучше, чем оплатить штраф за невыполнение закона.

У Вас - Сайт (Интернет-магазин и не только) с формой обратной связи или корзиной и оформлением заказа онлайн. В общем, любая форма с контактами - это зона риска в разрезе 152ФЗ.

Важно понимать, что по закону (рекомендую его прочитать) есть четкий перечень того, что является персональными данными (ПД) и многие ошибочно думают, что указание Ф.И.О. без данных паспорта не попадает под действие закона. Важный момент - косвенные ПД. Исходя из их определения - любое сочетание данных о клиенте попадает под действие закона.

ВАЖНО! Заполнение ФИО и телефона в форме на сайте требует соблюдения 152-ФЗ.

На примере Интернет-магазина, что нужно сделать, чтобы 152-ФЗ выполнялся:

- Приготовить печатные версии документа с печатями и подписями и хранить папочку рядом с аналогичной папкой для пожарников. Перечень документов:

- Приказ о назначении ответственного за организацию обработки персональных данных [Образец приказа 152-ФЗ ];

- ДОЛЖНОСТНАЯ ИНСТРУКЦИЯ ОТВЕТСТВЕННОГО ЗА ОРГАНИЗАЦИЮ ОБРАБОТКИ ПЕРСОНАЛЬНЫХ ДАННЫХ [Образец Должностная инструкция 152-ФЗ ];

- ПОЛИТИКА В ОТНОШЕНИИ ОБРАБОТКИ ПЕРСОНАЛЬНЫХ ДАННЫХ [Образец политики обработки ПД ];

- ПРАВИЛА ОБРАБОТКИ ПЕРСОНАЛЬНЫХ ДАННЫХ [Образец правил обработки ПД ].

- Указать на сайте реквизиты Вашей организации (ИНН, ОГРН, Адрес);

- Разместить активную гиперссылку на политику организации в отношении обработки персональных данных;

- Под формой отправки заказа / формы обратной связи разместить:

- Согласие на использование ПД для выполнения запроса;

- Согласие на обработку / хранение ПД и уведомление о понимании процедуры отзыва своих ПД;

- Сервер вне РФ? Согласие на трансграничную передачу ПД.

Ни к чему совершенно регистрироваться в качестве оператора данных на сайте Роскомнадзора . Проверить свой случай можно по тексту закона, там подробно указано, кому надо. Остальным - НЕ НАДО.

Если всё это есть - бояться нечего и вопросов к Вам не будет. Если же про 152-ФЗ Вы озаботились по факту письма из прокуратуры , то надо:

- Бросить все дела, и разместить на сайте необходимые данные;

- Связаться с представителем прокуратуры и уведомить, что по факту нарушений нет (быстрее = лучше, тянуть смысла нет);

- Подготовить внутренние документы и заверить их печатью / подписью;

- Учитывая наличия скриншотов (умеют, практикуют) - заранее задуматься об объяснении, почему представитель Роскомнадзора не нашел согласия и политику на сайте (что ссылки доступны из личного кабинета / открывается из корзины и.т.д). Но при этом политику разместить на всех страницах и на всех формах поставить подтверждение согласие и сообщить, что как раз улучшили представление данных на сайте;

- [Лайфхак] Посмотрите, как указан в запросе адрес сайта. HTTP://сайт.ру? Возможно, у Вас хороший повод совершить переезд на защищенное соединение HTTPS и получить плюсик к карме у гугл?

Когда погружался в тему, пригодились статьи.

Возможно, будет полезно почитать:

- Аббатство - это католический монастырь ;

- Самые распространенные расклады ;

- Быт и обычаи Обычаи и нравы 19 века ;

- К чему снятся жабы и лягушки: мужчине, девушке, женщине, беременной – толкования разных сонников ;

- Основные характеристики марса ;

- Должностная инструкция транспортного экспедитора ;

- Татаро-монгольское иго или история о том, как ложь стала правдой ;

- Журавль толкование сонника ;